TED日本語

TED Talks(英語 日本語字幕付き動画)

TED日本語 - ラルフ・ラングナー: 21世紀のサイバー兵器、Stuxnetを解読

TED Talks

21世紀のサイバー兵器、Stuxnetを解読

Cracking Stuxnet, a 21st-century cyber weapon

ラルフ・ラングナー

Ralph Langner

内容

2010年に最初に発見されたとき、この Stuxnet コンピュータ・ワームは、不可解な謎を突き付けました。その異常にハイレベルの精巧さのかなたに、より厄介なミステリであるその目的が姿を現わしました。ラルフ・ラングナーとチームは、このデジタル弾頭の最終ターゲット--そしてその隠れた由来を暴露するコードの解読に手を貸しました。非常に興味深いサイバー科学捜査の内情について、彼がどのようにしたかを説明します。

字幕

SCRIPT

Script

The idea behind the Stuxnet computer worm is actually quite simple. We don't want Iran to get the bomb. Their major asset for developing nuclear weapons is the Natanz uranium enrichment facility. The gray boxes that you see, these are real-time control systems. Now if we manage to compromise these systems that control drive speeds and valves, we can actually cause a lot of problems with the centrifuge. The gray boxes don't run Windows software; they are a completely different technology. But if we manage to place a good Windows virus on a notebook that is used by a maintenance engineer to configure this gray box, then we are in business. And this is the plot behind Stuxnet.

So we start with a Windows dropper. The payload goes onto the gray box, damages the centrifuge, and the Iranian nuclear program is delayed -- mission accomplished. That's easy, huh? I want to tell you how we found that out. When we started our research on Stuxnet six months ago, it was completely unknown what the purpose of this thing was. The only thing that was known is it's very, very complex on the Windows part, the dropper part, used multiple zero-day vulnerabilities. And it seemed to want to do something with these gray boxes, these real-time control systems. So that got our attention, and we started a lab project where we infected our environment with Stuxnet and checked this thing out. And then some very funny things happened. Stuxnet behaved like a lab rat that didn't like our cheese -- sniffed, but didn't want to eat. Didn't make sense to me. And after we experimented with different flavors of cheese, I realized, well, this is a directed attack. It's completely directed. The dropper is prowling actively on the gray box if a specific configuration is found, and even if the actual program code that it's trying to infect is actually running on that target. And if not, Stuxnet does nothing.

So that really got my attention, and we started to work on this nearly around the clock, because I thought, "Well, we don't know what the target is. It could be, let's say for example, a U.S. power plant, or a chemical plant in Germany. So we better find out what the target is soon." So we extracted and decompiled the attack code, and we discovered that it's structured in two digital bombs -- a smaller one and a bigger one. And we also saw that they are very professionally engineered by people who obviously had all insider information. They knew all the bits and bites that they had to attack. They probably even know the shoe size of the operator. So they know everything.

And if you have heard that the dropper of Stuxnet is complex and high-tech, let me tell you this: the payload is rocket science. It's way above everything that we have ever seen before. Here you see a sample of this actual attack code. We are talking about -- around about 15,000 lines of code. Looks pretty much like old-style assembly language. And I want to tell you how we were able to make sense out of this code. So what we were looking for is, first of all, system function calls, because we know what they do.

And then we were looking for timers and data structures and trying to relate them to the real world -- to potential real world targets. So we do need target theories that we can prove or disprove. In order to get target theories, we remember that it's definitely hardcore sabotage, it must be a high-value target and it is most likely located in Iran, because that's where most of the infections had been reported. Now you don't find several thousand targets in that area. It basically boils down to the Bushehr nuclear power plant and to the Natanz fuel enrichment plant.

So I told my assistant, "Get me a list of all centrifuge and power plant experts from our client base." And I phoned them up and picked their brain in an effort to match their expertise with what we found in code and data. And that worked pretty well. So we were able to associate the small digital warhead with the rotor control. The rotor is that moving part within the centrifuge, that black object that you see. And if you manipulate the speed of this rotor, you are actually able to crack the rotor and eventually even have the centrifuge explode. What we also saw is that the goal of the attack was really to do it slowly and creepy -- obviously in an effort to drive maintenance engineers crazy, that they would not be able to figure this out quickly.

The big digital warhead -- we had a shot at this by looking very closely at data and data structures. So for example, the number 164 really stands out in that code; you can't overlook it. I started to research scientific literature on how these centrifuges are actually built in Natanz and found they are structured in what is called a cascade, and each cascade holds 164 centrifuges. So that made sense, that was a match.

And it even got better. These centrifuges in Iran are subdivided into 15, what is called, stages. And guess what we found in the attack code? An almost identical structure. So again, that was a real good match. And this gave us very high confidence for what we were looking at. Now don't get me wrong here, it didn't go like this. These results have been obtained over several weeks of really hard labor. And we often went into just a dead end and had to recover.

Anyway, so we figured out that both digital warheads were actually aiming at one and the same target, but from different angles. The small warhead is taking one cascade, and spinning up the rotors and slowing them down, and the big warhead is talking to six cascades and manipulating valves. So in all, we are very confident that we have actually determined what the target is. It is Natanz, and it is only Natanz. So we don't have to worry that other targets might be hit by Stuxnet.

Here's some very cool stuff that we saw -- really knocked my socks off. Down there is the gray box, and on the top you see the centrifuges. Now what this thing does is it intercepts the input values from sensors -- so for example, from pressure sensors and vibration sensors -- and it provides legitimate program code, which is still running during the attack, with fake input data. And as a matter of fact, this fake input data is actually prerecorded by Stuxnet. So it's just like from the Hollywood movies where during the heist, the observation camera is fed with prerecorded video. That's cool, huh?

The idea here is obviously not only to fool the operators in the control room. It actually is much more dangerous and aggressive. The idea is to circumvent a digital safety system. We need digital safety systems where a human operator could not act quick enough. So for example, in a power plant, when your big steam turbine gets too over speed, you must open relief valves within a millisecond. Obviously, this can not be done by a human operator. So this is where we need digital safety systems. And when they are compromised, then real bad things can happen. Your plant can blow up. And neither your operators nor your safety system will notice it. That's scary.

But it gets worse. And this is very important, what I'm going to say. Think about this: this attack is generic. It doesn't have anything to do, in specifics, with centrifuges, with uranium enrichment. So it would work as well, for example, in a power plant or in an automobile factory. It is generic. And you don't have -- as an attacker -- you don't have to deliver this payload by a USB stick, as we saw it in the case of Stuxnet. You could also use conventional worm technology for spreading. Just spread it as wide as possible. And if you do that, what you end up with is a cyber weapon of mass destruction. That's the consequence that we have to face. So unfortunately, the biggest number of targets for such attacks are not in the Middle East. They're in the United States and Europe and in Japan. So all of the green areas, these are your target-rich environments. We have to face the consequences, and we better start to prepare right now.

(Applause)

Chris Anderson: I've got a question. Ralph, it's been quite widely reported that people assume that Mossad is the main entity behind this. Is that your opinion?

Ralph Langner: Okay, you really want to hear that? Yeah. Okay. My opinion is that the Mossad is involved, but that the leading force is not Israel. So the leading force behind that is the cyber superpower. There is only one, and that's the United States -- fortunately, fortunately. Because otherwise, our problems would even be bigger.

CA: Thank you for scaring the living daylights out of us. Thank you, Ralph.

(Applause)

Stuxnet コンピュータ・ワームの背後にあるアイデアは、 実はかなり簡単です。 我々としては、イランが爆弾を手に入れてほしくありません。 核兵器を開発するためのイランの重要な資産は、 Natanz ウラン濃縮施設です。 ご覧の灰色のボックス、 これらはリアルタイム制御システムです。 もし、何とかしてこれらのシステム、 駆動スピードやバルブを制御するシステムを脅かすと、 実際に遠心分離機に多くの問題を 引き起こすことができます。 この灰色のボックスは、 Windows ソフトを実行しません; まったく異なる技術です。 しかし、もし何とかして 巧妙な Windows ウィルスを、 ノートブックに、 保守エンジニアが使用するノートブックに仕組み、 この灰色のボックスを構成すると、 うまく行きます。 これが Stuxnet の背後にある筋立てです。

それで、 Windows ドロッパーから始めます。 ペイロードが灰色のボックスに行き、 遠心分離機にダメージを与え、 イランの核計画が遅れます-- 任務完遂。 簡単、でしょ? 我々がどのように解明したかをお話ししましょう。 六ヶ月前に Stuxnet に関する調査を開始したとき、 こいつの目的が何なのかまったく分かりませんでした。 唯一分かっていたことは、 ものすごく複雑な、 Windows 側、ドロッパー側で 使われた複数のゼロ・デイ脆弱性です。 何かをしたいようでした、 これら灰色のボックス、これらリアルタイム制御システムについて。 そのため、我々の注意を引きました、 研究室のプロジェクトを開始し、 そこで我々の環境を Stuxnet で感染させ、 こいつを検査しました。 すると、まさに可笑しなことが起こりました。 Stuxnet は研究用のラットのように振る舞い、 我々のチーズを好まず、 においを嗅ぎましたが、食べたがりませんでした。 私には意味がわかりませんでした。 風味の異なるチーズで実験しました後、 分かりました、これは、指示された攻撃だと。 完全に指示されていました。 ドロッパーは灰色のボックスで、 活発に徘徊しました、 特有の設定構成が見つかれば、 たとえ、感染しようとする実際のプログラムが、 そのターゲット上で実際に稼働していても。 そうでなければ、 Stuxnet は何もしません。

そのため、まさに私の注意を引きました。 我々はこれに取りかかり始めました、 ほとんど24時間ぶっ通しで。 というのは、そのターゲットが何なのかが分からないので、 可能性としては、たとえば、 アメリカの発電所や、 ドイツの化学工場があります。 そのため、ターゲットが何かをすぐに見つけ出した方がいいでしょう。 それで、攻撃コードを 抽出し、逆コンパイルすると、 二つのデジタル爆弾として構成されていることを発見しました-- 小さいやつと、大きいやつです。 また、非常に専門技術的に巧まれていることが分かりました。 明らかに内部情報を有する連中によって。 彼らはこまごました事柄すべてを知っていました。 攻撃対象について。 たぶん、オペレータの靴のサイズさえ知っています。 彼らはすべてを知っています。

もし、Stuxnet のドロッパーが複雑でハイテクであると 聞いたことがあるとしたら、 教えましょう、 このペイロードは、極めて高度です。 我々がかつて見たことのあるもの すべてを超えています。 ここに、実際の攻撃コードのサンプルをお見せします。 ここで話をしているのは-- およそ約15,000行のコードです。 ほとんど古い型のアセンブリ言語のように見えます。 どのようにして我々がこのコードの 意味を理解できたかをお話しましょう。 我々がまず探したのは、システム・ファンクション・コールです。 これらが何をするかを知っているからです。

その後、タイマーとデータ構造を探し、 現実世界に関連付けようとしました、 潜在的な現実世界のターゲットに。 そのため、ターゲットの理論が必要です、 証明したり、反証したりできる理論が必要です。 ターゲットの理論を手に入れるために、 念頭に置きます、 絶対に本格的な破壊行為であり、 価値の高いターゲットに違いなく、 イランに位置する可能性が最も高いことを。 なぜなら、そこで最も多くの感染が報告されていたからです。 すると、そのエリアには数千もターゲットはありません。 おおむね、 Bushehr 原子力発電所、 Natanz 燃料濃縮プラントに 落ち着きます。

それで、アシスタントに言いました、 「顧客の中で遠心分離機と発電所の専門家すべてのリストをくれ」と。 彼らに電話をして、知恵を借りました。 かれらの専門知識と、 コードとデータで見つけたことを合致させるために。 これは、かなりうまく行きました。 それで、関連付けることができました、 この小さなデジタルの弾頭と、 ローター制御とを。 ローターは、遠心分離機内の可動部であり、 ご覧の黒い物体です。 このローターの速度を操作すると、 実際にローターに侵入することができ、 最終的には遠心分離機を爆発させることさえできます。 我々が見たのは、また その攻撃の目的を、 実にゆっくりと不気味に行うことであり-- 明らかに、 保守エンジニアを困らせて、 この問題をすぐに理解できないようにしていることです。

大きいデジタルの弾頭 -- これに狙いを定め、 非常に詳しく、 データとデータ構造を調べました。 たとえば、164という数が このコードの中で実に目立っていおり; 見過ごすことができません。 私は科学文献を調べ始めました、 こうした遠心分離機がどのように、 Natanz で実際に構築されたかについて。 そして、発見しました、これらは カスケードと呼ばれる形で構成されており、 各カスケードは 164 の遠心分離機を保持していることを。 それで分かりました、合致しました。

さらに良かったのです。 イランのこれらの遠心分離機は 15 のいわゆるステージにさらに分割されています。 攻撃コードで何を見つけたか解りますか? ほとんど同一の構造です。 やはり、これも見事な合致です。 我々が調べていたことについて非常に確かな確信が得られました。 ここで間違わないでほしいのですが、こんなに風に行ったわけではありません。 これらは、何週間にわたる まさに重労働の成果です。 全くの行き止まりに入り込むことが多く、 戻ってこなければなりませんでした。

とにかく、理解できました、 二つのデジタルの弾頭は、 実際には一つの同じターゲットを、 異なる角度から狙っていました。 小さい弾頭は、一つのカスケードを取って、 ローターを回転させ、速度を落とし、 大きい弾頭は、 六つのカスケードに向けて バルブを操作しています。 全体で、我々は非常に確信があります、 ターゲットが何かを実際に特定しました。 Natanz です、Natanz だけです。 そのため、心配はいりません、 他のターゲットが、Stuxnet によって 攻撃される可能性については。

我々の見た中でかなりすごいものがあります-- 本当に驚きました。 下にあるのは灰色のボックスで、 その上に遠心分離機が見えます。 こいつがするのは、 センサからの入力値を盗み取るのです-- 例えば、圧力センサや 振動センサからの入力値です-- これを正規のコードに与え、 このコードが攻撃中に稼働して、 偽の入力データを使用します。 実際のところ、この偽のデータは、 Stuxnetによって予め記録されているのです。 ちょうどハリウッド映画のようです、 強盗の間に、 監視カメラに予め記録されたビデオを送り込むのです。 すごい、でしょ?

このアイデアは、明らかに、 制御室のオペレータを欺くだけでなく、 実際、もっと危険で攻撃的です。 このアイデアは、 デジタルの安全装置を迂回することです。 我々にはデジタルの安全装置が必要です、 人間のオペレータが充分に素早く対応できない場合には。 例えば、発電所において、 大きな蒸気タービンの速度が上がり過ぎたとき、 数ミリ秒以内に安全弁を開放しなければなりません。 明らかに、これは人間のオペレータではできません。 このような場合にデジタルの安全装置が必要になります。 それで、侵害されると、 本当に酷いことが起こる可能性があります。 発電所が爆発するかもしれません。 オペレータも安全装置も気付かないでしょう。 ゾッとします。

しかし、もっと悪いのです。 これから言うことは大変重要です。 考えてみてください。 この攻撃は、汎用です。 専用のものとは無関係です。 遠心分離機とも、 ウラン濃縮とも。 そのため、なんにでも働きます、例えば、 発電所や 自動車工場でも。 汎用なのです。 --攻撃する者としては--何ら このペイロードを USB スティックで持ち込む 必要はないのです、 Stuxnet の場合で見たように。 拡散のために従来のワーム技術を使用することもできるでしょう。 とにかくできるだけ広く拡散させるのです。 そのようにすると、 結局のところ、 大量破壊のサイバー兵器になります。 これが、帰結です、 我々が直面しなければならない帰結です。 そのため、不幸なことに、 このような攻撃のターゲットの最大数は、 中東ではなく、 アメリカやヨーロッパそして日本にあるのです。 この緑の領域のすべて、 これらがターゲットの豊富な環境です。 我々はこのような帰結に立ち向かわなければなりません。 今すぐ準備を始めた方がよいでしょう。

ありがとう。

(拍手)

クリス・アンダーセン:質問があります。 ラルフ、かなり広く報告されたのは、 皆の推測ではモサドが、 背後の主な実体であるということです。 これはあなたの見解ですか?

ラルフ・ラングナー:わかりました、ほんとに聞きたいですか? ええ、わかりました。 私の見解は、モサドが絡んでいますが、 主導力は、イスラエルではありません。 背後にいる主導力は、 サイバー超大国です。 一つしかありません。 それはアメリカです-- 幸運にも、幸運にもです。 というのは、そうでなければ、 我々の問題はさらにもっと大きくなるでしょう。

CA:我々を怖がらせてくれてありがとう。ラルフ、ありがとう。

(拍手)

品詞分類

- 主語

- 動詞

- 助動詞

- 準動詞

- 関係詞等

TED 日本語

TED Talks

関連動画

10分で分かる量子コンピュータショヒーニ・ゴーシュ

2019.02.01

あなたの人生にサウンドトラックを付けてくれるAIピエール・バロー

2018.10.01

実在の人物の偽映像の作り方と、その見分け方スパソーン・スワジャナコーン

おすすめ 12018.07.25

AIはいかに人の記憶、仕事、社会生活を改善するかトム・グルーバー

2017.08.21

コンピューターはいかに物体を即座に認識できるようになったのかジョセフ・レドモン

2017.08.18

知性を持つ機械を恐れるな、協働せよガルリ・カスパロフ

2017.06.20

人工知能が人間を超えるのを怖れることはないグラディ・ブーチ

2017.03.13

直感を持った人工知能が生み出すすごい発明モーリス・コンティ

2017.02.28

表計算ソフト誕生の話ダン・ブリックリン

2017.02.01

機械知能は人間の道徳性をより重要なものにするゼイナップ・トゥフェックチー

2016.11.11

コンピューターはこうしてクリエイティブになるブレイス・アグエラ・ヤルカス

2016.07.22

Linuxの背後にある精神リーナス・トーバルズ

2016.05.03

ホログラム時代の未来にあるものアレックス・キップマン

2016.04.18

拡張現実ヘッドセットを通して未来を覗くメロン・グリベッツ

2016.04.11

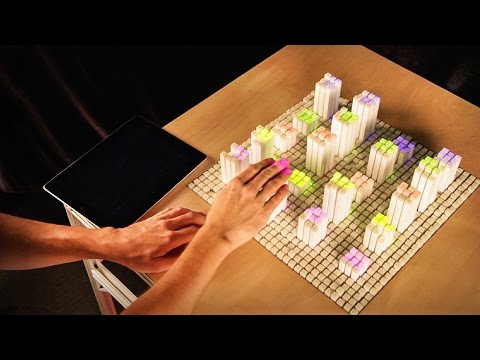

形状変化テクノロジーが仕事を革新するショーン・フォルマー

2016.03.01

インターネットをスクリーンなしで見るとトム・アグロ―

2015.11.13

洋楽 おすすめ

RECOMMENDS

洋楽歌詞

ダイナマイトビーティーエス

洋楽最新ヒット2020.08.20

ディス・イズ・ミーグレイテスト・ショーマン・キャスト

洋楽人気動画2018.01.11

グッド・ライフGイージー、ケラーニ

洋楽人気動画2017.01.27

ホワット・ドゥ・ユー・ミーン?ジャスティン・ビーバー

洋楽人気動画2015.08.28

ファイト・ソングレイチェル・プラッテン

洋楽人気動画2015.05.19

ラヴ・ミー・ライク・ユー・ドゥエリー・ゴールディング

洋楽人気動画2015.01.22

アップタウン・ファンクブルーノ・マーズ、マーク・ロンソン

洋楽人気動画2014.11.20

ブレイク・フリーアリアナ・グランデ

洋楽人気動画2014.08.12

ハッピーファレル・ウィリアムス

ポップス2014.01.08

カウンティング・スターズワンリパブリック

ロック2013.05.31

ア・サウザンド・イヤーズクリスティーナ・ペリー

洋楽人気動画2011.10.26

ユー・レイズ・ミー・アップケルティック・ウーマン

洋楽人気動画2008.05.30

ルーズ・ユアセルフエミネム

洋楽人気動画2008.02.21

ドント・ノー・ホワイノラ・ジョーンズ

洋楽人気動画2008.02.15

オンリー・タイムエンヤ

洋楽人気動画2007.10.03

ミス・ア・シングエアロスミス

ロック2007.08.18

タイム・トゥ・セイ・グッバイサラ・ブライトマン

洋楽人気動画2007.06.08

シェイプ・オブ・マイ・ハートスティング

洋楽人気動画2007.03.18

ウィ・アー・ザ・ワールド(U.S.A. フォー・アフリカ)マイケル・ジャクソン

洋楽人気動画2006.05.14

ホテル・カリフォルニアイーグルス

ロック2005.07.06