TED日本語

TED Talks(英語 日本語字幕付き動画)

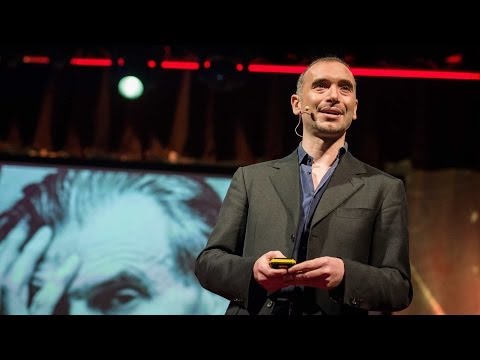

TED日本語 - アビ・ルビン: どんな機器もハッキング可能

TED Talks

どんな機器もハッキング可能

All your devices can be hacked

アビ・ルビン

Avi Rubin

内容

ペースメーカーもハッキングされる?TEDxMidAtlantic にて、アビ・ルビンはハッカーがどのように車やスマートフォン、医療機器に侵入するか説明し、ハッキングの可能性が一層高くなった世界における危険について警告します。 (TEDxMidAtlanticにて収録)

字幕

SCRIPT

Script

I'm a computer science professor, and my area of expertise is computer and information security. When I was in graduate school, I had the opportunity to overhear my grandmother describing to one of her fellow senior citizens what I did for a living. Apparently, I was in charge of making sure that no one stole the computers from the university. (Laughter) And, you know, that's a perfectly reasonable thing for her to think, because I told her I was working in computer security, and it was interesting to get her perspective.

But that's not the most ridiculous thing I've ever heard anyone say about my work. The most ridiculous thing I ever heard is, I was at a dinner party, and a woman heard that I work in computer security, and she asked me if -- she said her computer had been infected by a virus, and she was very concerned that she might get sick from it, that she could get this virus. (Laughter) And I'm not a doctor, but I reassured her that it was very, very unlikely that this would happen, but if she felt more comfortable, she could be free to use latex gloves when she was on the computer, and there would be no harm whatsoever in that.

I'm going to get back to this notion of being able to get a virus from your computer, in a serious way. What I'm going to talk to you about today are some hacks, some real world cyber-attacks that people in my community, the academic research community, have performed, which I don't think most people know about, and I think they're very interesting and scary, and this talk is kind of a greatest hits of the academic security community's hacks. None of the work is my work. It's all work that my colleagues have done, and I actually asked them for their slides and incorporated them into this talk.

So the first one I'm going to talk about are implanted medical devices. Now medical devices have come a long way technologically. You can see in 1926 the first pacemaker was invented. 1960, the first internal pacemaker was implanted, hopefully a little smaller than that one that you see there, and the technology has continued to move forward. In 2006, we hit an important milestone from the perspective of computer security. And why do I say that? Because that's when implanted devices inside of people started to have networking capabilities. One thing that brings us close to home is we look at Dick Cheney's device, he had a device that pumped blood from an aorta to another part of the heart, and as you can see at the bottom there, it was controlled by a computer controller, and if you ever thought that software liability was very important, get one of these inside of you.

Now what a research team did was they got their hands on what's called an ICD. This is a defibrillator, and this is a device that goes into a person to control their heart rhythm, and these have saved many lives. Well, in order to not have to open up the person every time you want to reprogram their device or do some diagnostics on it, they made the thing be able to communicate wirelessly, and what this research team did is they reverse engineered the wireless protocol, and they built the device you see pictured here, with a little antenna, that could talk the protocol to the device, and thus control it. In order to make their experience real -- they were unable to find any volunteers, and so they went and they got some ground beef and some bacon and they wrapped it all up to about the size of a human being's area where the device would go, and they stuck the device inside it to perform their experiment somewhat realistically. They launched many, many successful attacks. One that I'll highlight here is changing the patient's name. I don't know why you would want to do that, but I sure wouldn't want that done to me. And they were able to change therapies, including disabling the device -- and this is with a real, commercial, off-the-shelf device -- simply by performing reverse engineering and sending wireless signals to it.

There was a piece on NPR that some of these ICDs could actually have their performance disrupted simply by holding a pair of headphones onto them.

Now, wireless and the Internet can improve health care greatly. There's several examples up on the screen of situations where doctors are looking to implant devices inside of people, and all of these devices now, it's standard that they communicate wirelessly, and I think this is great, but without a full understanding of trustworthy computing, and without understanding what attackers can do and the security risks from the beginning, there's a lot of danger in this.

Okay, let me shift gears and show you another target. I'm going to show you a few different targets like this, and that's my talk. So we'll look at automobiles.

This is a car, and it has a lot of components, a lot of electronics in it today. In fact, it's got many, many different computers inside of it, more Pentiums than my lab did when I was in college, and they're connected by a wired network. There's also a wireless network in the car, which can be reached from many different ways. So there's Bluetooth, there's the FM and XM radio, there's actually wi-fi, there's sensors in the wheels that wirelessly communicate the tire pressure to a controller on board. The modern car is a sophisticated multi-computer device.

And what happens if somebody wanted to attack this? Well, that's what the researchers that I'm going to talk about today did. They basically stuck an attacker on the wired network and on the wireless network. Now, they have two areas they can attack. One is short-range wireless, where you can actually communicate with the device from nearby, either through Bluetooth or wi-fi, and the other is long-range, where you can communicate with the car through the cellular network, or through one of the radio stations. Think about it. When a car receives a radio signal, it's processed by software. That software has to receive and decode the radio signal, and then figure out what to do with it, even if it's just music that it needs to play on the radio, and that software that does that decoding, if it has any bugs in it, could create a vulnerability for somebody to hack the car.

The way that the researchers did this work is, they read the software in the computer chips that were in the car, and then they used sophisticated reverse engineering tools to figure out what that software did, and then they found vulnerabilities in that software, and then they built exploits to exploit those. They actually carried out their attack in real life. They bought two cars, and I guess they have better budgets than I do. The first threat model was to see what someone could do if an attacker actually got access to the internal network on the car. Okay, so think of that as, someone gets to go to your car, they get to mess around with it, and then they leave, and now, what kind of trouble are you in? The other threat model is that they contact you in real time over one of the wireless networks like the cellular, or something like that, never having actually gotten physical access to your car.

This is what their setup looks like for the first model, where you get to have access to the car. They put a laptop, and they connected to the diagnostic unit on the in-car network, and they did all kinds of silly things, like here's a picture of the speedometer showing 140 miles an hour when the car's in park. Once you have control of the car's computers, you can do anything. Now you might say, "Okay, that's silly." Well, what if you make the car always say it's going 20 miles an hour slower than it's actually going? You might produce a lot of speeding tickets.

Then they went out to an abandoned airstrip with two cars, the target victim car and the chase car, and they launched a bunch of other attacks. One of the things they were able to do from the chase car is apply the brakes on the other car, simply by hacking the computer. They were able to disable the brakes. They also were able to install malware that wouldn't kick in and wouldn't trigger until the car was doing something like going over 20 miles an hour, or something like that. The results are astonishing, and when they gave this talk, even though they gave this talk at a conference to a bunch of computer security researchers, everybody was gasping. They were able to take over a bunch of critical computers inside the car: the brakes computer, the lighting computer, the engine, the dash, the radio, etc., and they were able to perform these on real commercial cars that they purchased using the radio network. They were able to compromise every single one of the pieces of software that controlled every single one of the wireless capabilities of the car. All of these were implemented successfully.

How would you steal a car in this model? Well, you compromise the car by a buffer overflow of vulnerability in the software, something like that. You use the GPS in the car to locate it. You remotely unlock the doors through the computer that controls that, start the engine, bypass anti-theft, and you've got yourself a car.

Surveillance was really interesting. The authors of the study have a video where they show themselves taking over a car and then turning on the microphone in the car, and listening in on the car while tracking it via GPS on a map, and so that's something that the drivers of the car would never know was happening.

Am I scaring you yet? I've got a few more of these interesting ones. These are ones where I went to a conference, and my mind was just blown, and I said, "I have to share this with other people."

This was Fabian Monrose's lab at the University of North Carolina, and what they did was something intuitive once you see it, but kind of surprising. They videotaped people on a bus, and then they post-processed the video. What you see here in number one is a reflection in somebody's glasses of the smartphone that they're typing in. They wrote software to stabilize -- even though they were on a bus and maybe someone's holding their phone at an angle -- to stabilize the phone, process it, and you may know on your smartphone, when you type a password, the keys pop out a little bit, and they were able to use that to reconstruct what the person was typing, and had a language model for detecting typing. What was interesting is, by videotaping on a bus, they were able to produce exactly what people on their smartphones were typing, and then they had a surprising result, which is that their software had not only done it for their target, but other people who accidentally happened to be in the picture, they were able to produce what those people had been typing, and that was kind of an accidental artifact of what their software was doing.

I'll show you two more. One is P25 radios. P25 radios are used by law enforcement and all kinds of government agencies and people in combat to communicate, and there's an encryption option on these phones. This is what the phone looks like. It's not really a phone. It's more of a two-way radio. Motorola makes the most widely used one, and you can see that they're used by Secret Service, they're used in combat, it's a very, very common standard in the U.S. and elsewhere. So one question the researchers asked themselves is, could you block this thing, right? Could you run a denial-of-service, because these are first responders? So, would a terrorist organization want to black out the ability of police and fire to communicate at an emergency? They found that there's this GirlTech device used for texting that happens to operate at the same exact frequency as the P25, and they built what they called My First Jammer. (Laughter) If you look closely at this device, it's got a switch for encryption or cleartext. Let me advance the slide, and now I'll go back. You see the difference? This is plain text. This is encrypted. There's one little dot that shows up on the screen, and one little tiny turn of the switch. And so the researchers asked themselves, "I wonder how many times very secure, important, sensitive conversations are happening on these two-way radios where they forget to encrypt and they don't notice that they didn't encrypt?"

So they bought a scanner. These are perfectly legal and they run at the frequency of the P25, and what they did is they hopped around frequencies and they wrote software to listen in. If they found encrypted communication, they stayed on that channel and they wrote down, that's a channel that these people communicate in, these law enforcement agencies, and they went to 20 metropolitan areas and listened in on conversations that were happening at those frequencies. They found that in every metropolitan area, they would capture over 20 minutes a day of cleartext communication. And what kind of things were people talking about? Well, they found the names and information about confidential informants. They found information that was being recorded in wiretaps, a bunch of crimes that were being discussed, sensitive information. It was mostly law enforcement and criminal. They went and reported this to the law enforcement agencies, after anonymizing it, and the vulnerability here is simply the user interface wasn't good enough. If you're talking about something really secure and sensitive, it should be really clear to you that this conversation is encrypted. That one's pretty easy to fix.

The last one I thought was really, really cool, and I just had to show it to you, it's probably not something that you're going to lose sleep over like the cars or the defibrillators, but it's stealing keystrokes. Now, we've all looked at smartphones upside down. Every security expert wants to hack a smartphone, and we tend to look at the USB port, the GPS for tracking, the camera, the microphone, but no one up till this point had looked at the accelerometer. The accelerometer is the thing that determines the vertical orientation of the smartphone. And so they had a simple setup. They put a smartphone next to a keyboard, and they had people type, and then their goal was to use the vibrations that were created by typing to measure the change in the accelerometer reading to determine what the person had been typing. Now, when they tried this on an iPhone 3GS, this is a graph of the perturbations that were created by the typing, and you can see that it's very difficult to tell when somebody was typing or what they were typing, but the iPhone 4 greatly improved the accelerometer, and so the same measurement produced this graph. Now that gave you a lot of information while someone was typing, and what they did then is used advanced artificial intelligence techniques called machine learning to have a training phase, and so they got most likely grad students to type in a whole lot of things, and to learn, to have the system use the machine learning tools that were available to learn what it is that the people were typing and to match that up with the measurements in the accelerometer. And then there's the attack phase, where you get somebody to type something in, you don't know what it was, but you use your model that you created in the training phase to figure out what they were typing. They had pretty good success. This is an article from the USA Today. They typed in, "The Illinois Supreme Court has ruled that Rahm Emanuel is eligible to run for Mayor of Chicago" - see, I tied it in to the last talk - "and ordered him to stay on the ballot." Now, the system is interesting, because it produced "Illinois Supreme" and then it wasn't sure. The model produced a bunch of options, and this is the beauty of some of the A.I. techniques, is that computers are good at some things, humans are good at other things, take the best of both and let the humans solve this one. Don't waste computer cycles. A human's not going to think it's the Supreme might. It's the Supreme Court, right? And so, together we're able to reproduce typing simply by measuring the accelerometer. Why does this matter? Well, in the Android platform, for example, the developers have a manifest where every device on there, the microphone, etc., has to register if you're going to use it so that hackers can't take over it, but nobody controls the accelerometer.

So what's the point? You can leave your iPhone next to someone's keyboard, and just leave the room, and then later recover what they did, even without using the microphone. If someone is able to put malware on your iPhone, they could then maybe get the typing that you do whenever you put your iPhone next to your keyboard.

There's several other notable attacks that unfortunately I don't have time to go into, but the one that I wanted to point out was a group from the University of Michigan which was able to take voting machines, the Sequoia AVC Edge DREs that were going to be used in New Jersey in the election that were left in a hallway, and put Pac-Man on it. So they ran the Pac-Man game.

What does this all mean? Well, I think that society tends to adopt technology really quickly. I love the next coolest gadget. But it's very important, and these researchers are showing, that the developers of these things need to take security into account from the very beginning, and need to realize that they may have a threat model, but the attackers may not be nice enough to limit themselves to that threat model, and so you need to think outside of the box.

What we can do is be aware that devices can be compromised, and anything that has software in it is going to be vulnerable. It's going to have bugs. Thank you very much. (Applause)

私はコンピューター科学の教授で 私の専門は コンピューターと情報セキュリティーです 私が大学院にいたとき 祖母が彼女の友達の一人に 私の仕事について 説明しているのを聞きました 彼女の説明によると私の仕事は 大学で コンピューターの盗難を防止することだそうです(笑い) 彼女がこのように考えてしまうのは当然です なぜなら以前 私が働いている分野は コンピュータセキュリティだと彼女に言ったからです 彼女の視点は興味深いものでした

しかし私の仕事については もっとおかしな話がありました 私が聞いた一番おかしな話はこれです ディナーパーティーの席で ある女性が 私がコンピューターセキュリティーの分野で 働いていると知って質問してきましたもしコンピューターがウィルスに感染したら それによって彼女も病気になるのか 彼女もウィルスに感染するのではないかと心配していました(笑い) 私は医者ではないですが その起こる可能性とても低いでしょうし もし心配なら コンピューターを使う時 ラテックスの手袋をはめれば安心でしょうと説明しました まったく害はありませんからね

コンピューターからウィルスに感染するという話を 真面目に考えてみましょう 今日ここで皆さんにお話したいのは ハッキング 現実のサイバー攻撃についてです 私が属する学術研究のコミュニティで 実際に実現したハッキングですが ほとんどの方はご存じないと思います とても興味深く また恐ろしい実験であり 学術セキュリティーのコミュニティの中で 一番話題になったハッキングの数々です 紹介する成果のいずれも私自身の研究ではなく 私の同僚の研究で スライドを彼らに頼み このトークに組み入れました

まず最初に インプラント医療機器についてお話します 現代の医療機器は技術的に大きく進歩してきました 1926年に初めてペースメーカーが開発されました 1960年最初のペースメーカーが体内に植え込まれました 今ここでお見せしているものよりもう少し小さいものですが そして技術はどんどん進歩していきました 2006年には コンピューターセキュリティーの観点から 重要なマイルストーンに達しました 何故だか分かりますか? 人体植え込み式機器が ネットワーク能力を持つようになったのです 身近に感じる例として ディック・チェイニー元副大統領が使った機器があります 大動脈から他の心臓の部分に血液を輸送するポンプですが この写真の下部に見えるように マイコンによってコントロールされていたのです ソフトウェアの責任の重要性について考えたことがあれば この機器がみなさんの体の中に入ることを想像してください

研究チームはICDと呼ばれるデバイスを 入手して調べました これは細動除去機です 体内に植え込まれ 心拍を管理する機器で このデバイスによって多くの命が救われました 機器を再調整したり診断するたびに 人体にメスをいれる必要性を無くすために 無線で調整できるデバイスを作りました この研究チームがしたことは 無線プロトコルをリバースエンジニアリングし この小さなアンテナのある機器を作りました 植え込み医療機器の無線プロトコルを使い 制御することができます 実験をより現実的にするために -- 被験者を買って出てくれる人はいなかったので -- 挽肉とベーコンを使い 人体に植え込まれるだろうサイズに 丸め その中に医療機器を入れ 実際に近い条件で実験を行いました 何度も何度も攻撃に成功しました 例えば 患者さんの名前を書き変えてしまう攻撃があります そのなことをする意味があるか分かりませんが 私が患者だったら されたくないことですね 攻撃により 治療パターンを変更することもできました 機器を無効にすることも含めてです 市販の商業機器を使って 単にリバースエンジニアリングを使って 無線信号を送るだけで実現できてしまう攻撃です

NPR(米国の公共ラジオ局)の報道がありましたが イヤホンを近づけるだけで ICDの機能に影響があるというものでした

さて 無線技術やインターネットは 健康管理を大いに向上させることができます 医師が機器の植え込みを検討している いくつかの例をスクリーンでお見せしています これらの全ての機器は ワイヤレスで通信するのが標準になっています それは素晴しいと思いますが 「信頼できるコンピューティング環境」を十分に理解しないで 悪意のあるハッカーによる攻撃を理解しないで セキュリティリスクを理解して行わないと 多大な危険を伴います

さてもう一段階進んで別の攻撃のターゲットを見てみましょう いくつかの攻撃のターゲットの例をお見せするのが 私のトークのテーマですでは車の例についてお話しましょう

ここに車があります今日 車にはいろいろな部品 電子部品が使われています 私が大学にいたころよりも もっと多くの 様々なコンピューターが含まれていて それらは有線ネットワークでつながっています 無線ネットワークも存在して 色々な方法でアクセスできます たとえばブルートゥースやFM及びXMラジオがあり Wi-Fiもあり タイヤにはセンサーがあり 無線でタイヤ内の気圧を 車載コントローラに通信します 現代の車は高度なマルチコンピューター機器なのです

誰かがこれを攻撃したかったらどうなるのでしょう? 今日ここでお話しするのは 研究チームがしたことです 彼らは有線ネットワークと 無線ネットワークに攻撃者を繋げました さて攻撃の標的はふたつあります ひとつは ブルーテゥースやWi-Fiなど 近くの装置によって操作できる 近距離の無線通信です もうひとつは 携帯ネットワークや ラジオ局を通して 車と通信する 広域のものです 車がラジオの電波を受けると ソフトウェアがそれを処理します そのソフトウェアはラジオの電波を受け解読し それからどうすればいいか判断します ラジオから流れる音楽でさえ ソフトウェアが解読しているのです ソフトウェアにバグがあったら脆弱性を生み出し その車が誰かにハックされる可能性があるということです

研究チームが実験した方法はこうです 車載コンピューターのチップに書き込まれた ソフトウェアを読み取り 高度なリバースエンジニアリングツールを用いて ソフトウェアの機能を解読しました そしてソフトウェア上の脆弱性を見つけ その脆弱性を突く攻撃を作りました 実際の車を使って攻撃をやってみました 彼らは2台の車を買いました きっと私より予算があったのでしょう 最初の脅威モデルでは もし攻撃者が車内のネットワークにアクセスできた場合 何ができるかを試しました さあ 誰かが皆さんの車に入り込み 何かを仕掛けて行った状況を想像してみてください どんな問題が起こりえるでしょうか? もうひとつの脅威モデルでは 携帯電話のような無線通信で リアルタイムに通信が行われ 車とは物理的接触がない場合です

最初のケース つまり車への物理的なアクセス がある場合にはこんな感じです ノートパソコンを持ち込み車内のネットワーク上の診断ユニットに侵入し いろいろ下らないことをしました 例えば 駐車中なのに速度計に時速140マイルを 表示させるというようなことです 車のコンピューターを制覇すれば 何でもできるのです さて皆さん「まったく意味がない」と思うかもしれません でももし車がいつも実際に走っている速度より 時速20マイル遅く表示されていたらどうなるでしょう? 速度違反チケットを溜め込む羽目になるでしょう

それから2台の車追いかけられる車と追跡用の車を 廃滑走路で走らせ 様々な攻撃を試しました 追跡車ができたひとつのことは コンピューターに侵入するだけで もう一台の車のブレーキを 操作できたのです ブレーキの作動を止めることもできました また 時速20マイル以上で走るまで 起動しないマルウェアを 仕掛けることもできました 結果は驚くべきものであり カンファレンスで彼らがこの発表を行った際に 聴衆はセキュリティの専門家であるのにも関わらず みんなを唖然とさせました 彼らは 重要な車載コンピュータを乗っ取ることに成功しました ブレーキを制御するコンピューターライトを制御するコンピューター エンジン ダッシュボード ラジオを制御するコンピューター などなど そしてこれらの攻撃は彼らが購入した市販車で行われたものであり 彼らは 無線ネットワークを用いて 車のすべての無線機能のひとつひとつを コントロールするすべてのソフトウェアを 乗っ取ることに成功したのです すべての攻撃の実装に成功しました

この場合 攻撃者はどうやって車を盗むと思いますか? 車に攻撃を仕掛け バッファーオーバーフローの脆弱性を突くのです 車の位置を確認するのにGPSを使います ドアを制御するコンピュータを遠隔操作で操りロックを解除します そしてエンジンを始動し盗難防止を回避し そうやって車を盗む訳です

車載の監視システムも興味深いものでした この論文の著者は 車を乗っ取り 車載のマイクのスイッチを入れ 車の中の会話を盗聴し 同時にGPSを用いて地図で追跡をしているビデオを録画しました それでも運転手は何が起こっているのか 知る由もありませんでした

怖くなりましたか? もう少し面白い例をお見せしましょう 私があるカンファレンスに参加した時に知り とてつもなく驚愕して 『この話を皆に知らせなければ』と思ったほどの話です

これは北カリフォルニア大学の ファビアン・モンローズの研究所で行われたことですが 彼らの研究は一旦わかると直感的なものですが でも意外なものです 彼らはバスに乗っている人々を録画し それからビデオを後処理を施しました 最初に見えるのは 携帯電話で文字を入力している様子が 誰かの眼鏡に反射しています 振動を補正するソフトウェアにより バスの中の録画であるのに関わらず 携帯電話を斜めに持っていても 安定して画像を補足し 処理を施します スマートフォンでパスワードを入力するときに 文字が飛び出してして表示されるのをご存知でしょうか これを利用して タイプしている文字を再現するのです そして入力している文字を推測する言語モデルもあります ここで興味深いことは バス内を録画したことによって 人々が携帯電話で何をタイプしたか正確に再現することができ 意外だったのは このソフトウェアが特定のターゲットのみならず 映像にたまたま写った人々に対しても その人が何を書いていたか再現できたことです それはソフトウェアがした 偶然の産物でした

あと2つの例をお見せしますひとつはP25ラジオです P25ラジオは警察や あらゆる種類の政府組織 および 戦闘員などが連絡するのに使われています P25 電話機には暗号オプションがあります その電話はこんな風で 電話機のようには見えません トランシーバーといったほうがいいでしょう モトローラが一番普及している機種で 秘密情報機関や 戦闘で使われています アメリカや他国でも一般的な規格です セキュリティ研究者が自問したことは これをジャムできるかということです ファースト・レスポンダー(第一次応答者) に対してサービス拒否攻撃を仕掛けることができるか? テロ組織が 緊急事態に警察と消防署との 連絡網を阻止できるのではないか? 彼らは P25と全く同じ周波で作動する GirlTech社のチャット機器に目をつけ マイ・ファースト・ジャマー(初めての妨害機) と呼ばれるものを作りました (笑い) この機器をもっとよく見てみると 暗号通信とクリアテキスト(平文)の切り替えをするスイッチがあります スライドをもう進めて また戻します 違いがわかりますか? これは暗号化されていない状態これは暗号化されている状態です スクリーンに見える小さな点があります カチッとスイッチを入れるだけで切り替わります 調査チームは自問しました『とても危険で重要で貴重な 会話がこの双方向無線電話で行われ 暗号化するのを忘れたり暗号化しなかったのに気づかなかったことが どのぐらいの頻度であるのだろうか?』と

そこで 彼らはスキャナーを購入しました完全に合法な機器で P25が利用する周波を探索しました 色々な周波数をホップし 会話をピックアップするソフトウェアを書きました 暗号化された通信が見つかると そのチャンネルにとどまり 警察機関が通信する チャンネルだと記録しました また同じことを20箇所の都市部で行い 同じ周波で行われている会話を聞きとりました そして全ての都市部で 一日20分以上の 暗号化されていない通信を傍受しました どの様なことが話されていたのでしょう? 情報提供者の名前やその他の情報 がありました また盗聴器に録音された会話および 取りざたされている犯罪に関する 様々な機密な情報が含まれていました ほとんどが警察の取り締まりおよび犯罪に関するものでした 彼らは得られた情報を匿名化した後に 警察にこの事実を知らせました 脆弱性は単純にユーザインタフェースが 機能的でなかったということです 危険で機密なことについて話すときには 会話が暗号化されているという事実が利用者に明確でなくてはなりません これは簡単に改良できますね

最後にお見せする例はとてもクールです どうしてもお見せしたかったものです 車やペースメーカーの例みたいに 心配で眠れなくなるようなものではありませんが キーボード入力の盗聴についてです スマートフォンを詳しく見たことがあると思います セキュリティー専門家は皆スマートフォンのハッキングが大好きです 今までは USB ポートや位置追跡のための GPS カメラやマイクなどに注目しがちでしたが 誰も加速度計には目を向けませんでした 加速度計はスマートフォンの 垂直方向を計測します 彼らは簡単な実験をしました スマートフォンをキーボードの横に置き 人々にキーボードで入力してもらい 最終的には タイプすることによって起きる振動をつかって 加速度計を読み解明することにより 何をタイプしているか解明しようと試みました まず iPhone 3GS で試してみたところ タイプをすることによって起きた振動で得られた グラフがこれです 見ての通り タイプしているか否かまたどのキーをタイプしているのかまったく分かりません しかし iPhone 4 では 加速度計がものすごく改善され 同じ測定で このようなグラフが得られました これで 被験者がタイピングをしている時の 豊富な情報を得ることができきます 機械学習とい人工知能のテクニックを使い 学習フェーズを設けました おそらく大学院生にお願いして さまざまな文をタイピングにより入力してもらい 学習機能を持つシステムは どの文字をタイプしているかが分かり 同時にそれを 加速度計と照合します そして攻撃を試すフェーズでは 誰かに文をタイピングしてもらい 学習フェーズで構築したモデルを使い どの文字がタイプされているのか解明しようとします 彼らはなかなかの成功を収めましたここに USA Today の記事があります 『イリノイの最高裁判所は ラフ・エマヌエルがシカゴ市長選に出馬 する資格があるとという審判を下し そして投票用紙に彼の名前を残すように命じた』 さてこのシステムのおもしろいところは "Illinois Supreme" (イリノイ最高)まで再現しまして迷ってしまったことです このモデルは様々な選択肢を出します 人工知能技術の美点でもありますが コンピューターはある作業には長けていて 人間は別のことに長けている 長点を取り合わせて この部分は人間にやらせます コンピューターの計算時間を無駄にしないで 人間は正解が "Supreme might" (最高権力)だとは思いません 正しいのは "Supreme Court" (最高裁判所)ですよね? コンピュータと協力し合い加速度計で測定したことだけで タイプで何を打ったか再現することができるのです これがなぜ重要なのでしょうか?例えばアンドロイド開発環境では 開発者は使用する全てのマイク等のデバイス を登録する マニフェストを作成しなくてはなりません ハッカーによる乗っ取りを防止するためです しかし加速度計はコントロールされていません

これは何を意味するでしょうか?iPhone を誰かのキーボードの横に置いて 部屋を出て行くと マイクを使わなくても 後で何をタイプしたか再現できるということです もしあなたの iPhone にマルウェアが仕掛けられたら キーボードの横に iPhone を置く度に あなたがタイプしたことを彼らが盗むことができるかもしれません

他にも有名な攻撃の例がありますが 残念ながら時間がありません 最後にひとつだけお見せしたいのはミシガン大学のグループが ニュージャージーの投票で使われる予定だった 廊下に置き去りにされた セコイア直接記録電子投票機に パックマンをインストールしたことです あのパックマンゲームを動かしたのです

これは何を意味するでしょうか? 社会は実に早く技術に順応します みな最新のガジェットが大好きです しかしお見せした研究から分かるように これらの技術を開発する人々は 一番最初からセキュリティーを考慮する必要があり 脅威モデルを定義したとしても それでも攻撃者はたぶん 脅威モデルの枠組み内に留まるほど優しくないので より自由な思考が要求されます

我々ができることは理解することです 機器は乗っ取ることは必ず可能であり ソフトウェアがあるものは必ず脆弱生がある バグがある という事実を理解することです ありがとうございました(拍手)

品詞分類

- 主語

- 動詞

- 助動詞

- 準動詞

- 関係詞等

TED 日本語

TED Talks

関連動画

テクノロジー企業があなたを欺いてデータとプライバシーを放棄させる手口フィン・リュツォー=ホルム・ミスタッド

2018.11.21

ネット情報の裏に潜む真の意図から身を守るにはローラ・ガランテ

2017.05.25

サイバー犯罪は一体どこから来るのか?ケイレブ・バーロウ

2017.02.15

あなたが使うスマートフォンは人権問題であるクリストファー・ソゴイアン

2016.11.23

政府はサイバー戦争を理解していない ― 必要なのはハッカーだロドリゴ・ビジュー

2016.01.21

盗聴の歴史と対処法クリストファー・ソゴイアン

2015.09.14

あなたの電子メールは非公開ですか?よく考えてくださいアンディ・エン

2015.03.06

サイバー戦争の背後にある 0 と 1クリス・ドーマス

2014.06.30

あなたのpa$$w0rdのどこがいけないの?ローリー・フェイス・クレイナー

2014.06.24

ハッカー、インターネットの免疫系ケレン・エラザリ

2014.06.10

Twitterの規模がもたらす変なことデル・ハーヴェイ

2014.03.27

エドワード・スノーデン氏のTEDにおけるトークに対するNSA(米国国家安全保障局) の反論リチャード・レジェット

2014.03.20

インターネットを取り戻すためにエドワード・スノーデン

2014.03.18

政府による監視 ― まだ序章に過ぎないクリストファー・ソゴイアン

2014.03.05

NSAはいかにして世界の信頼を裏切ったのか - 今、行動の時ミッコ・ヒッポネン

2013.11.07

プライバシーはなぜ重要かアレサンドロ・アクイスティ

2013.10.18

洋楽 おすすめ

RECOMMENDS

洋楽歌詞

ダイナマイトビーティーエス

洋楽最新ヒット2020.08.20

ディス・イズ・ミーグレイテスト・ショーマン・キャスト

洋楽人気動画2018.01.11

グッド・ライフGイージー、ケラーニ

洋楽人気動画2017.01.27

ホワット・ドゥ・ユー・ミーン?ジャスティン・ビーバー

洋楽人気動画2015.08.28

ファイト・ソングレイチェル・プラッテン

洋楽人気動画2015.05.19

ラヴ・ミー・ライク・ユー・ドゥエリー・ゴールディング

洋楽人気動画2015.01.22

アップタウン・ファンクブルーノ・マーズ、マーク・ロンソン

洋楽人気動画2014.11.20

ブレイク・フリーアリアナ・グランデ

洋楽人気動画2014.08.12

ハッピーファレル・ウィリアムス

ポップス2014.01.08

カウンティング・スターズワンリパブリック

ロック2013.05.31

ア・サウザンド・イヤーズクリスティーナ・ペリー

洋楽人気動画2011.10.26

ユー・レイズ・ミー・アップケルティック・ウーマン

洋楽人気動画2008.05.30

ルーズ・ユアセルフエミネム

洋楽人気動画2008.02.21

ドント・ノー・ホワイノラ・ジョーンズ

洋楽人気動画2008.02.15

オンリー・タイムエンヤ

洋楽人気動画2007.10.03

ミス・ア・シングエアロスミス

ロック2007.08.18

タイム・トゥ・セイ・グッバイサラ・ブライトマン

洋楽人気動画2007.06.08

シェイプ・オブ・マイ・ハートスティング

洋楽人気動画2007.03.18

ウィ・アー・ザ・ワールド(U.S.A. フォー・アフリカ)マイケル・ジャクソン

洋楽人気動画2006.05.14

ホテル・カリフォルニアイーグルス

ロック2005.07.06